UFW 防火墙常用命令 二

指定IP段和访问特定的端口和协议

ufw allow from 62.13.209.0/24 to any port 8080 proto tcp

查看UFW防火墙的日志

tail -f /var/log/ufw.log

禁ping,默认情况下拒绝所有传入连接,但允许 ICMP 相关连接,禁ping需要修改/etc/ufw/before.rules这个文件,更改配置后记得重启防火墙

nano /etc/ufw/before.rules

# 下面的配置是允许ICMP传入,如果您想禁ping,则注释掉以下行即可 # ok icmp codes for INPUT # -A ufw-before-input -p icmp --icmp-type destination-unreachable -j ACCEPT # -A ufw-before-input -p icmp --icmp-type time-exceeded -j ACCEPT # -A ufw-before-input -p icmp --icmp-type parameter-problem -j ACCEPT # -A ufw-before-input -p icmp --icmp-type echo-request -j ACCEPT # ok icmp code for FORWARD # -A ufw-before-forward -p icmp --icmp-type destination-unreachable -j ACCEPT # -A ufw-before-forward -p icmp --icmp-type time-exceeded -j ACCEPT # -A ufw-before-forward -p icmp --icmp-type parameter-problem -j ACCEPT # -A ufw-before-forward -p icmp --icmp-type echo-request -j ACCEPT

默认禁ping,但允许特定ip或ip段ping,以10.0.0.0/24为例,注释掉上述配置后加入-A ufw-before-input -p icmp --icmp-type echo-request -s 10.0.0.0/24 -j ACCEPT

# -A ufw-before-input -p icmp --icmp-type destination-unreachable -j ACCEPT # -A ufw-before-input -p icmp --icmp-type time-exceeded -j ACCEPT # -A ufw-before-input -p icmp --icmp-type parameter-problem -j ACCEPT # -A ufw-before-input -p icmp --icmp-type echo-request -j ACCEPT -A ufw-before-input -p icmp --icmp-type echo-request -s 10.0.0.0/24 -j ACCEPT # ok icmp code for FORWARD # -A ufw-before-forward -p icmp --icmp-type destination-unreachable -j ACCEPT # -A ufw-before-forward -p icmp --icmp-type time-exceeded -j ACCEPT # -A ufw-before-forward -p icmp --icmp-type parameter-problem -j ACCEPT # -A ufw-before-forward -p icmp --icmp-type echo-request -j ACCEPT

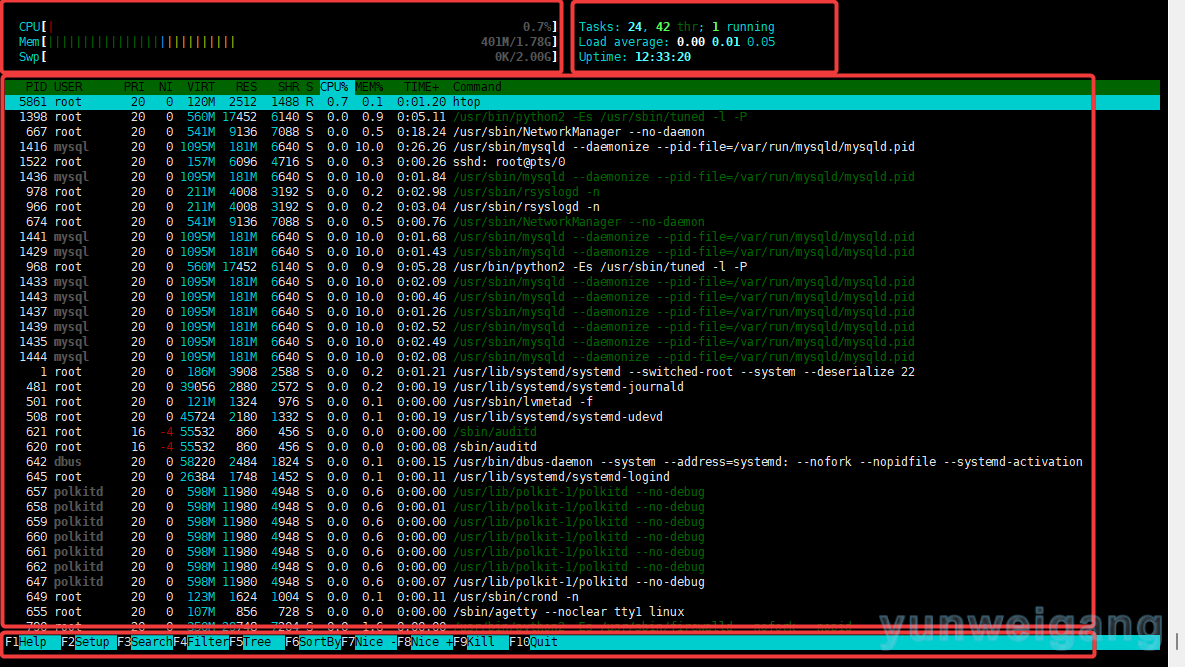

端口转发

首先确保在防火墙中开放了目标端口,然后修改/etc/ufw/before.rules中的配置文件

在* filter部分之前,插入这些指令,分别使用端口号修改参数“exposed_port”和“effective_port”,以启用来自外部的请求和服务实际侦听的端口的端口号。

*nat :PREROUTING ACCEPT [0:0] -A PREROUTING -p tcp --dport exposed_port -j REDIRECT --to-port effective_port COMMIT

示例:下图是将80端口的请求都重定向到8080端口

允许数据由eth1网卡进入路由至eth2网卡发出

ufw route allow in on eth1 out on eth2

允许数据经eth0网卡进入,路由至eth1网卡通过80端口使用tcp协议发送至IP12.34.45.56

ufw route allow in on eth0 out on eth1 to 12.34.45.67 port 80 proto tcp

增加路由规则前必需设置IP转发。该配置文件/etc/ufw/sysctl.conf,配置内容应如下(配置完成记得重启防火墙):

net/ipv4/ip_forward=1 net/ipv6/conf/default/forwarding=1 net/ipv6/conf/all/forwarding=1

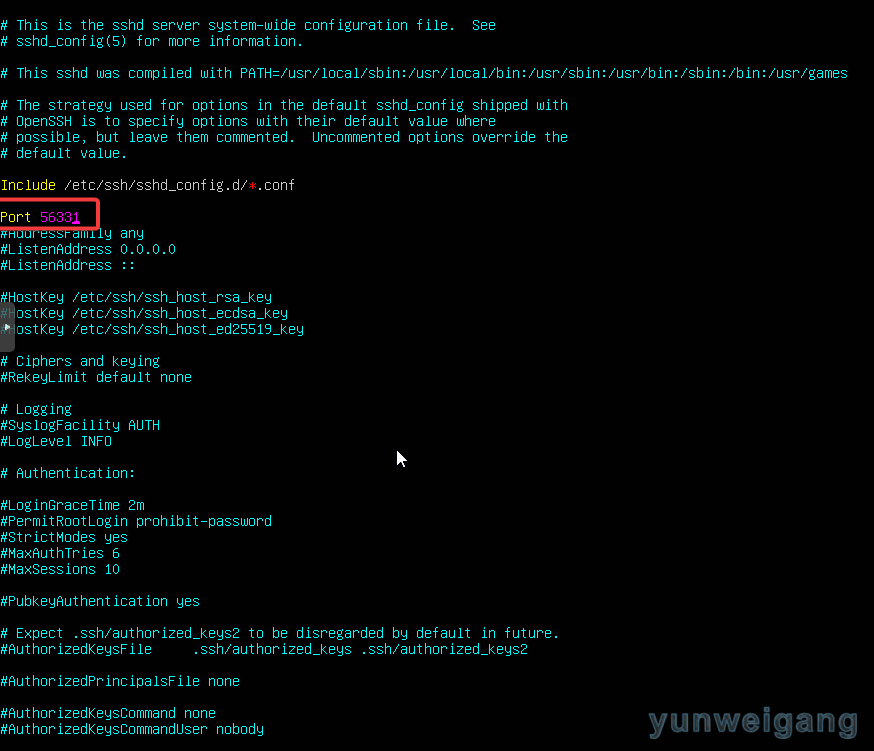

限制ssh tcp协议连接本机次数

ufw支持连接次数限制。可用于对抗暴力登录攻击。启用限制规则后,ufw允许连接,但30秒内连接次数高于6次时拒绝该IP访问

ufw limit ssh/tcp

允许通过eth0指向任意地址端口80协议tcp的数据进入本机

默认情况下,ufw将规则应用于所有可用网络接口。也可把规则指定到特定的网络接口,包括网络接口数据进出方向(不支持网络接口别名)

ufw allow in on eth0 to any port 80 proto tcp

阅读剩余

版权声明:

作者:yunweiadmin

链接:https://ldnmp.com/common-commands-of-ufw-2/

文章版权归作者所有,未经允许请勿转载。

THE END